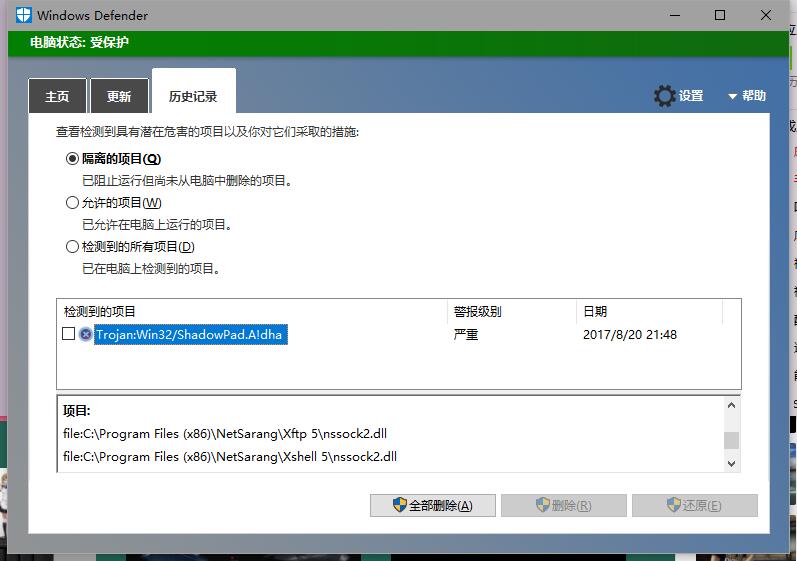

其实这个问题早在一周以前就被爆出来了,当时我也没怎么在意。直到昨天WindowsDefender提示我发现威胁,如下图所示。

Xshell简介:

Xshell是一款强大,著名的终端模拟软件,被广泛的用于服务器运维和管理,Xshell支持SSH,SFTP,TELNET,RLOGIN和SERIAL功能。它提供业界领先的性能和强大功能,在免费终端模拟软件中有着不可替代的地位。企业版中拥有更专业的功能其中包括:标签式的环境,动态端口转发,自定义键映射,用户定义按钮,VB脚本和用于显示2 byte字符和支持国际语言的UNICODE终端。

Xshell提供许多用户友好的,在其他终端终端模拟软件没有的功能。这些功能包括:通过拖放文件进行Zmodem文件上传和Zmodem文件下载,简易模式,全屏模式,透明度选项和自定义布局模式,等。使用Xshell执行终端任务节省时间和精力。

存在问题的版本(不只是Xshell)

Xshell Build 5.0.1322

Xshell Build 5.0.1325

Xmanager Enterprise 5.0 Build 1232

Xmanager 5.0 Build 1045

Xftp 5.0 Build 1218

Xftp 5.0 Build 1221

Xlpd 5.0 Build 1220

存在后门的版本会向nylalobghyhirgh.com发起请求,问题版本的nssock2.dll带有官方签名,可能是攻击者窃取了NetSarang的签名,或者直接在源码层面进行了植入。

关于nssock2.dll的完整分析可查看 - 《Xshell高级后门完整分析报告》(来自腾讯安全应急响应中心 作者:bird)

NetSarang公司没有解释漏洞的成因,很可能是该公司遭遇了入侵,发布版本被植入后门。Xshell中用于网络通信的动态链接库是nssock2.dll,就是它被发现存在有后门类型的代码,dll本身有厂商合法的签名,这样众多依据白名单机制的杀毒软件并没有报毒,因此,面对Xshell的后门,应急响应的关键再于优先阻止隐私数据的进一步泄露,再处理掉本地后门。

修复方案

目前最新版本的Xshell已经修复了这个问题,尽快更新至最新版本即可。企业网络可将*.nylalobghyhirgh.com域名进行屏蔽。

对于用Xshell连过的服务器,还是改下服务器密码为好。

转载请注明出处(https://wusiqi.cn/archives/342/)

来源网站:547的Blog - 萌萌哒 ~

还不快抢沙发